Grecia, nuovo sciopero generale contro l’austerità senza fine

17 Maggio 2017

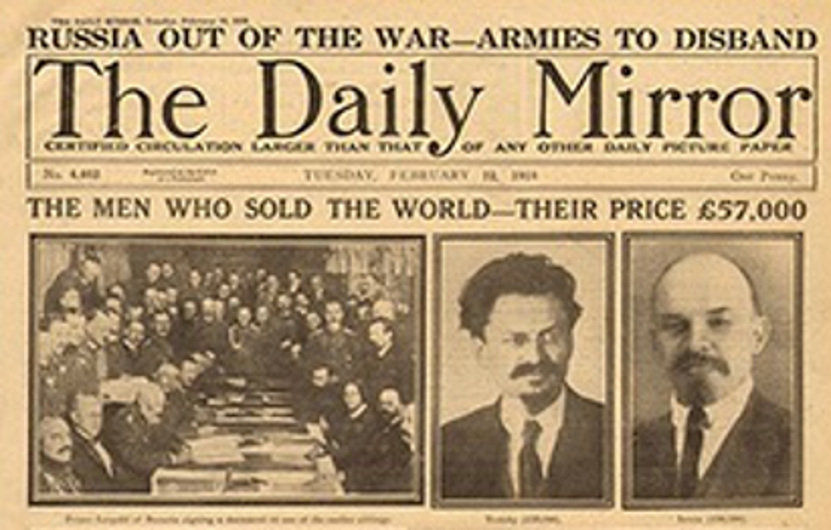

I bolscevichi e la pace di Brest-Litovsk

24 Maggio 2017WannaCry: un cyber-attacco di massa basato sull’arsenale informatico dello spionaggio americano

Lo scorso fine settimana abbiamo assistito a un enorme attacco informatico contro grandi aziende e istituzioni pubbliche. Varie negligenze da parte di governi e imprese hanno permesso agli hacker di crittografare i dati su centinaia di migliaia di computer sfruttando strumenti sviluppati dall’agenzia americana NSA.

Lo scorso fine settimana abbiamo assistito a un enorme attacco informatico contro grandi aziende e istituzioni pubbliche. Varie negligenze da parte di governi e imprese hanno permesso agli hacker di crittografare i dati su centinaia di migliaia di computer sfruttando strumenti sviluppati dall’agenzia americana NSA.

A marzo, Wikileaks ha pubblicato 8761 documenti relativi alle attività di hacking della CIA, evidenziando il rischio che i reparti di guerra informatica delle agenzie di intelligence rappresentano per la sicurezza telematica. Le rivelazioni consistevano in un kit di strumenti per l’hacking chiamato “Vault 7” che era usato principalmente per lo spionaggio industriale e ai danni degli alleati; ne fanno parte sistemi per penetrare in computer collegati a Internet, computer con Mac o con Windows, dispositivi connessi a Internet (baby monitor, telecamere a circuito chiuso, router, stampanti ecc.), nonché in reti private senza connessione a Internet (di ministeri, multinazionali ecc.).

Gli agenti della CIA e i suoi contractor (dipendenti di compagnie private) possono così accedere a un archivio condiviso di strumenti di hacking utilizzabili per infettare in modo mirato computer e reti.

Più controversa è l’inclusione nell’archivio dei cosiddetti 0-day exploit, cioè falle di sicurezza non riparate in software di uso comune. Questa è la violazione di una promessa fatta dalle agenzie di spionaggio USA che si erano impegnate a segnalare ai produttori di software e di hardware qualsiasi difetto che avessero trovato, in modo che potessero essere rilasciate delle patch (aggiornamenti che riparano falle di sicurezza). Tenendo questi exploit per sé e mettendoli tutti assieme in un tesoro per gli hacker mal sorvegliato, hanno messo a repentaglio milioni se non miliardi di dispositivi in tutto il mondo.

Le dimensioni della minaccia si sono rivelate lo scorso weekend, quando quasi 200mila computer sono stati colpiti dal ransomware WannaCry. Un ransomware essenzialmente è un software che crittografa tutti i file sul computer infettato e chiede al proprietario di pagare del denaro agli hacker per ottenere la restituzione dei file. Inoltre, c’è un worm che aiuta la diffusione del ransomware dal computer infetto ad altri, tipicamente usando le email o i social media e, come in questo caso, vulnerabilità nella rete informatica in cui si è infiltrato.

Questo specifico worm non si basava sul Vault 7 della CIA, ma su file che venivano dall’NSA (forse dal famigerato Equation Group) e che in qualche modo sono finiti nelle mani del gruppo di hacker Shadowbrokers, che ha pubblicato almeno alcuni degli exploit ad aprile.

La specifica vulnerabilità che è stata usata da WannaCry era legata al meccanismo di condivisione file di Windows. Una patch su questo era stata rilasciata a marzo. Presumibilmente l’NSA, dopo essersi resa conto che l’exploit era trapelato, aveva deciso che era il momento di dirlo alla Microsoft. La questione è: per quanti mesi o anni si sono tenuta stretta quest’informazione, la conoscenza di un vizio di sicurezza critico in uno dei sistemi operativi più usati al mondo, senza parlarne a nessuno? E per giunta non hanno evidentemente tenuto i propri strumenti molto al sicuro.

Nessun codice o sistema informatico può mai essere sicuro al 100%. Un hacker potrà sempre immaginare diversi modi per sovvertire del codice perfettamente innocuo per eseguire un compito maligno. Buone pratiche di programmazione aiutano (Windows è notoriamente scarso su questo) ma lo sviluppatore di software si trova sempre di fronte a milioni di persone che cercano di piegare il codice ai propri scopi e che trovano modi fantasiosi per farlo; perciò le società che fanno software si basano su rapporti dai produttori di antivirus, dalle compagnie di sicurezza, dai computer infetti e da volontari per scoprire i propri punti deboli. Ogni volta che qualcuno trova una falla nel software e non la segnala, amplifica il rischio condividendola con altri; se poi addirittura sviluppa del software per sfruttare queste falle, sta effettivamente diffondendo nuove tecniche nell’ecosistema, permettendo ad altri hacker di capire e imitare quello che ha fatto. Va a finire così anche se il bottino di exploit non viene fatto diventare di pubblico dominio, come è avvenuto con l’archivio dell’NSA e con il Vault 7 della CIA.

È chiarissimo come sia una completa assurdità dire che le attività delle agenzie di spionaggio e i loro metodi di sorveglianza di massa siano un problema solo se sei colpevole di un reato. Le backdoor (per aggirare la crittografia per esempio) che sono chieste agli sviluppatori di software e gli exploit che sono collezionati e sviluppati dalle agenzie accrescono i rischi corsi dagli utenti di Internet. Invece che contribuire a rendere Internet un luogo più sicuro, la stanno rendendo più pericolosa.

Inoltre, dai documenti di Wikileaks sul Vault 7, gli obiettivi di questi attacchi non sono “terroristi”, come si sostiene spesso per giustificare questo tipo di attività. Piuttosto, si tratta di governi e compagnie straniere, inclusi presunti alleati. Wikileaks non ha pubblicato la lista, ma ecco come la descrivono:

“Nella lista dei possibili obiettivi della collezione ci sono ‘Risorse’, ‘Risorse di Collegamento’, ‘Amministratori di Sistema’, ‘Operations Estere di Informazione’, ‘Agenzie Estere di Intelligence’ ed ‘Entità Governative Estere’. Notevole l’assenza di qualsiasi riferimento a estremisti o criminali transnazionali.”

Dunque, lo scopo di queste attività non è affatto l’applicazione della legge o la difesa, ma è dare alle aziende e ai diplomatici USA un vantaggio competitivo su altri Stati.

Vuol dire che pazienti del sistema sanitario del Regno Unito, clienti di Telefónica in Spagna e passeggeri ferroviari in Russia hanno avuto le proprie vite messe a rischio o disturbate su scala di massa perché il governo statunitense vuole che Boeing abbia dei vantaggi sulla concorrente Airbus nell’ottenimento di ordinazioni.

Con l’intensificarsi della crisi economica e col protezionismo sempre più all’ordine del giorno, è probabile che vedremo sempre più attacchi di questo tipo.

A ottobre, resta poco chiaro per quale scopo, l’infrastruttura di Internet è stata attaccata da milioni di piccoli dispositivi online. Questo attacco potrebbe essere stato l’opera di qualche gruppo amatoriale di hacker, ma forse è più probabile sia stato un tentativo organizzato da parte di una grande istituzione. È un segreto di Pulcinella che non solo gli USA, ma anche le agenzie di intelligence russe, israeliane e cinesi si siano infiltrate e abbiano infettato centinaia di migliaia di computer per dare un vantaggio alle proprie imprese e alla propria diplomazia.

Grandi aziende e Stati nella corsa al risparmio non riescono neppure a prendere le più semplici misure di sicurezza. I produttori di dispositivi portatili con connettività Internet usano spesso le password di default come “administrator” o “password”, il che significa che gli hacker possono entrare in questi dispositivi con particolare facilità. Questo non compromette solo la privacy dell’utente del dispositivo (che trova le sue immagini private sparse per tutto il Web, per esempio) ma pone anche una minaccia a chiunque se un hacker riesce ad impadronirsi del dispositivo e a usarlo per degli attacchi.

Il modo irresponsabile in cui governi e aziende private agiscono mette a repentaglio l’esistenza stessa di Internet: minaccia di frammentarla entro i confini nazionali (come è già avvenuto in una certa misura con la Cina). Questo sradicherebbe una delle più significative conquiste tecnologiche degli ultimi vent’anni.

Il solo modo di combattere questi pericoli è disarmare i servizi di sicurezza, pubblicare tutti i loro exploit (dove aver dato un tempo congruo ai produttori di software per applicare le patch), pubblicare il codice sorgente di Windows e di altri software per aprirli all’ispezione. Le più grandi società di informatica dovrebbero essere nazionalizzate e poste sotto il controllo dei lavoratori. Basta falle di sicurezza individuate e tenute aperte. La cooperazione tra le nazioni e tra le aziende è la sola via per andare avanti. Togliere la motivazione del profitto da Internet è il solo modo di assicurarne il futuro a lungo termine.